Spionage boomt

Der Einsatz von Überwachungssoftware nimmt weltweit zu und sorgt bei einigen dubiosen Firmen für blendende Geschäfte. Zu den Opfern der illegalen Überwachung zählen Anwälte, Journalistinnen, Oppositionelle, Regimegegner und auch EU-Politiker und -Politikerinnen.

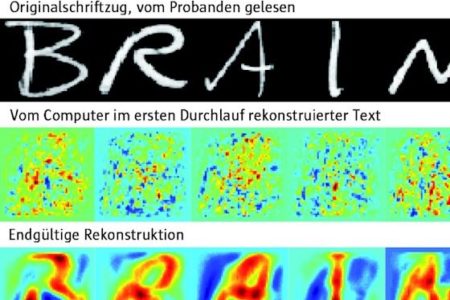

Foto: ZITiS

Durchsuchungen bei Wirecard brachten den Stein ins Rollen: In den E-Mails des gesuchten und mutmaßlich in Russland untergetauchten ehemaligen Wirecard-Chefs Jan Marsalek befand sich eine Nachricht des Wiener Unternehmens DSIRF (Decision Supporting Information Research Forensic GmbH). Diese wurde von Journalisten des Onlineportals netzpolitik.org veröffentlicht. Demnach bewirbt DSIRF darin die Spyware Subzero als Waffe für die „nächste Generation der Cyberkriegsführung“.

Die hat offenbar längst begonnen, denn laut einem nun von Microsoft veröffentlichten Bericht wurden mit Subzero seit Februar 2020 in Ländern wie Österreich, Großbritannien und Panama unter anderem Anwälte und Anwältinnen, Mitarbeitende von Banken und Strategieberater überwacht. Spionagesoftware kann unbemerkt Kamera und Mikrofon eines Smartphones einschalten und somit sogar ganze Räume überwachen. Für Geheimdienste ist das ein regelrechter Segen, müssen sie doch nicht mehr ganze Wohnungen verwanzen.

Cyberattacken: Düstere Aussichten für 2022

Spionagesoftware wird immer ausgefeilter

Microsoft wirft dem Wiener Unternehmen vor, es habe die Spionagesoftware entwickelt, verkauft, aber auch selbst genutzt und dafür sogar Command-and-Control-Server errichtet, die zur Steuerung der Überwachung verwendet werden. Die Software nutze mehrere sogenannte Zeroday-Exploits in Windows und im Adobe Reader. Bei Zeroday-Exploits handelt es sich um bisher unbekannte Sicherheitslücken, für die kein Patch existiert und die daher nur schwer geschlossen werden können.

Die Software geht sehr raffiniert vor: Mithilfe manipulierter PDF-Dokumente konnte Schadsoftware (Malware) ins System geschleust werden. Da diese verschlüsselt war, blieb sie von gängigen Schutzprogrammen unentdeckt. Später wurden manipulierte JPEG-Bilder nachgeladen, in denen der Schlüssel versteckt war, um den Schadcode zu entschlüsseln. Teile der Spyware werden ausschließlich im Arbeitsspeicher gehalten und hinterlassen im System keine Spuren.

Geheimdienste und Sicherheitsbehörden zeigen sich interessiert an Spionagesoftware

Alles aus der Welt der Technik

Angebot wählen und sofort weiterlesen

- Alle Beiträge auf vdi-nachrichten.com

- Monatlich kündbar

Oder werden Sie VDI-Mitglied und lesen im Rahmen der Mitgliedschaft Vn+.