Warum Deepseek anfällig für Hacker ist

Das KI-Modell Deepseek R1 hat weltweit für Aufsehen gesorgt. Jetzt warnt ein Forscherteam: Das Modell ist äußerst anfällig für Manipulationen und hat auch Cyberangriffen nichts entgegenzusetzen.

Foto: panthermedia.net/peshkov

Inhaltsverzeichnis

Grund für diese Warnung war eine Studie, die KI-Sicherheitsforscher von dem zu Cisco gehörenden Unternehmen Robust Intelligence und der University of Pennsylvania durchgeführt hatten.

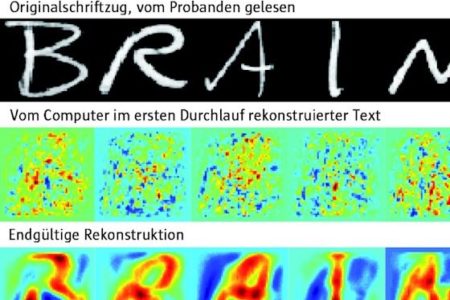

Es kamen algorithmische Jailbreaking-Techniken zum Einsatz: Mithilfe einer automatisierten Angriffsmethode auf Deepseek R1 wurden 50 zufälligen Eingabeaufforderungen aus dem sogenannten HarmBench-Datensatz getestet. Sie deckten sechs Kategorien schädlicher Verhaltensweisen ab, darunter Cyberkriminalität, Fehlinformationen, illegale Aktivitäten und allgemeine Schäden. Dabei zeigte sich, dass Deepseek R1 keine einzige der schädlichen Eingabeaufforderungen blockieren konnte. Das stehe in krassem Gegensatz zu anderen führenden Modellen, die zumindest teilweise widerstandsfähig seien, heißt es in einem Blogbeitrag von Cisco.

Deepseek-Anfälligkeit: Sind die Trainingsmethoden schuld?

Die Sicherheitsforscher halten es für möglich, dass die mutmaßlich kosteneffizienten Trainingsmethoden die Sicherheitsmechanismen des KI-Modells beeinträchtigt haben. Im Vergleich zu anderen Modellen verfüge Deepseek R1 nicht über robuste Schutzmaßnahmen, wodurch es sehr anfällig für algorithmisches Jailbreaking und potenziellen Missbrauch sei. Jailbreaking hebt die einem Betriebssystem auferlegten Einschränkungen auf.

Daten durch Sicherheitsmängel offengelegt

Auch das US-Cloud-Security-Unternehmen Wiz warnt vor Sicherheitsmängeln bei Deepseek. Die Sicherheitsforscher des Unternehmens fanden bei einer Untersuchung eine mit Deepseek verknüpfte Datenbank, die offen zugänglich war. Dem Security-Unternehmen zufolge wurde die Datenbank unter oauth2callback.deepseek.com:9000 und dev.deepseek.com:9000 gehostet. Sie enthielt eine „beträchtliche Menge“ an Chat-Verläufen, Backend-Daten und sensiblen Informationen, darunter Log-Streams, API-Geheimnisse und betriebliche Details.

Als noch kritischer bewerteten die Sicherheitsforscher des Unternehmens, dass die vollständige Kontrolle über die Datenbank und eine potenzielle Privilegienerweiterung innerhalb der Deepseek-Umgebung möglich waren, ohne dass es eine Authentifizierung oder einen Abwehrmechanismus gegen solche Angriffe gab.